Wannacry Epidemije odgovori na pogosta vprašanja in razkrivanje uporabniških zabranc

- 4219

- 1192

- Ms. Marc Senger

Zadovoljstvo

- Je "hudič" res grozen

- Kako se širi Wannacry

- Komu grozi napad Wannacry in kako se zaščititi pred njim

- Kako deluje virus, kaj je šifrirano

- Kaj storiti, če je Wannacry že okužil računalnik

- Kako živeti to življenje še naprej

In o dejstvu, da fragmentarni podatki ne dajejo popolnega razumevanja situacije, povzročajo špekulacije in zapustijo več vprašanj kot odgovorov. Da bi ugotovili, kaj se dejansko dogaja, komu in kaj grozi, kako zaščititi pred okužbo in kako razvozlati datoteke, ki jih poškoduje Wannacry.

Je "hudič" res grozen

Ne razumem, kakšna muha naokoli Wannacry? Obstaja veliko virusov, novi se pojavljajo nenehno. In ta je poseben?

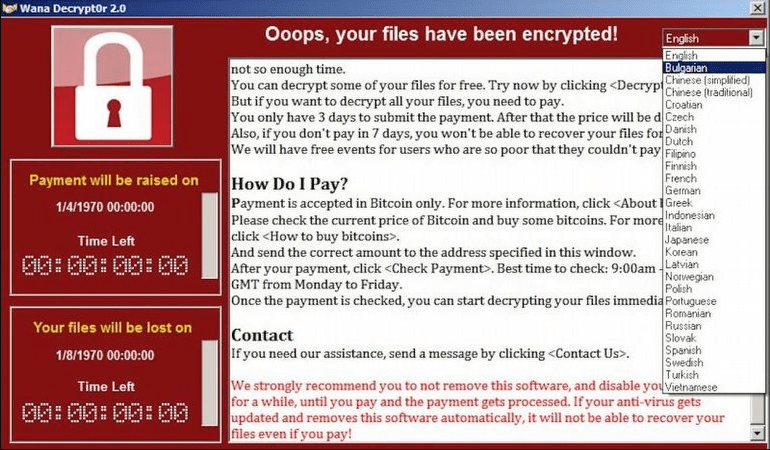

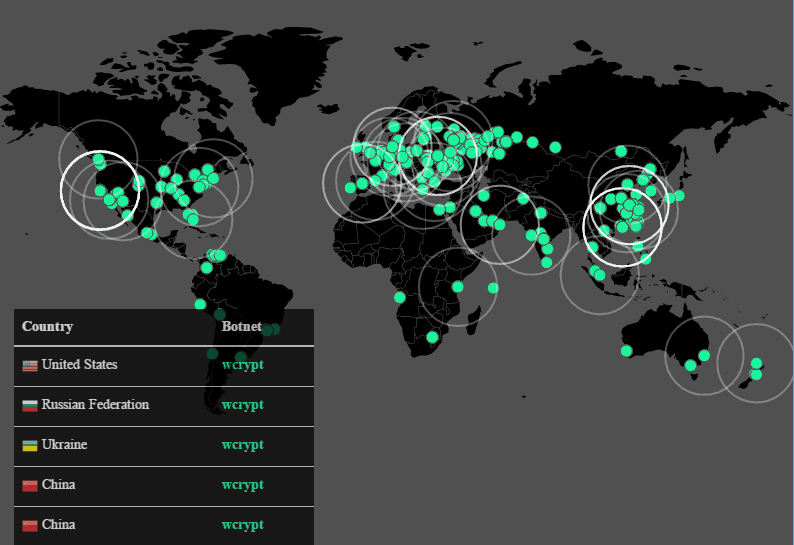

Wannacry (druga imena wanacrypt0r, wana decrypt0r 2.0, Wannacrypt, Wncry, wcry) - ne povsem navadna kibernetska ničla. Razlog za njegovo žalostno slavo je velikanska količina povzročene škode. Po podatkih Europola je kršil delo več kot 200.000 računalnikov, ki vodijo okna v 150 državah sveta, in škodo, ki so jo njihovi lastniki utrpeli več kot 1.000.000.000 USD. In to je šele v prvih 4 dneh distribucije. Večina žrtev - v Rusiji in Ukrajini.

Vem, da virusi prodrejo v osebni računalnik prek spletnih mest za odrasle. Ne obiskujem takšnih virov, zato mi nič ne ogroža.

Virus? Imam tudi težavo. Ko se virusi začnejo na mojem računalniku, zaženem pripomoček *** in po pol ure je vse v redu. In če ne pomaga, znova namestim okna.

Virus virus - neskladje. Wannacry - Trojanski monitor, omrežni črv, ki se lahko širi po lokalnih omrežjih in internetu iz enega računalnika v drugega, brez človeške udeležbe.

Večina zlonamernih programov, vključno s šifriranjem, začne delovati šele, ko uporabnik "pogoltne vabo", torej klikne povezavo, odpre datoteko itd. Str. A Da bi se okužili z Wannacryjem, sploh ni treba storiti ničesar!

Ko je v računalniku z operacijskim sistemom Windows, zlonamerna programska oprema v kratkem času šifrira večji del uporabniških datotek, po katerem prikazuje sporočilo, ki zahteva odkupnino v višini 300 do 600 dolarjev, ki ga je treba v 3 dneh prenesti v določeno denarnico. V primeru zamude grozi, da bo po 7 dneh dešifriral datoteke nemogoče.

Hkrati škodljivosti iščejo vrzeli za prodor v druge računalnike, in če ga najde, okuži celotno lokalno omrežje. To pomeni, da tudi varnostne kopije datotek, shranjenih na sosednjih strojih, postanejo neuporabne.

Odstranjevanje virusa iz računalnika ne vodi do dešifriranja datotek! Ponovna namestitev operacijskega sistema - tudi. Nasprotno, pri okužbi s skrilavcem vam lahko obe dejanji prikrajšajo priložnost za obnovo datotek, tudi če obstaja veljaven ključ.

Torej, da, "hudič" je precej grozen.

Kako se širi Wannacry

Vsi lažete. Virus lahko prodre v moj računalnik le, če ga sam prenesem. In pozoren sem.

Številni škodljivi programi so sposobni okužiti komponente (in mobilne naprave, mimogrede) z ranljivostmi - napake v kodi komponent operacijskega sistema in programov, ki odpirajo kibernetske -masorterje možnost uporabe oddaljenega stroja za svoje namene. Zlasti Wannacry se širi skozi 0-dnevno ranljivost v protokolu SMB (ranljivosti z ničelnimi dnevi se imenujejo napake, ki jih v času njihovega delovanja niso popravile zlonamerne/vohune).

To pomeni, da za okužbo računalnika s čipperjem, sta dovolj stanja:

- Povezava z omrežjem, kjer so drugi okuženi avtomobili (internet).

- Prisotnost v sistemu zgornje vrzeli.

Od kod ta okužba? To so triki ruskih hekerjev?

Po nekaterih poročilih (ne odgovarjam za zanesljivost) je bila vrzel v omrežnem protokolu SMB, ki služi za pravni daljinski dostop do datotek in tiskalnikov v sistemu Windows, prva, ki je odkrila ameriško agencijo za nacionalno varnost. Namesto da bi jo poročali v Microsoftu, tako da tam popravijo napako, so se odločili, da jo sami uporabijo in razvijejo izkoriščanje (program, ki izkorišča ranljivost).

Nato so hekerji ukradli to eksplozijo (kodno ime EternalBlue), ki je nekaj časa služila za prodiranje računalnikov brez poznavanja lastnikov in postavila osnova ustvarjanja izsiljevanja Wannacry. To pomeni, da se zahvaljujoč ne povsem pravnim in etičnim dejanjem gradnje ameriške države virus, ki so se naučili za ranljivost.

Avtorstvo šifriranja vsekakor ni ugotovljeno.

Onemogočil sem namestitev posodobitev Okna. Nafig je potreben, ko vse deluje brez njih.

Razlog za tako hitro in veliko širjenje epidemije je odsotnost "obliža" v tem času - posodabljanje oken, ki lahko zaprejo vrzel Wanna Cry. Ker ga je razvijal, je trajalo čas.

Danes obstaja tak obliž. Uporabniki, ki posodobijo sistem, ga samodejno prejmejo v prvih urah po izdaji. In tisti, ki verjamejo, da posodobitve niso potrebne.

Komu grozi napad Wannacry in kako se zaščititi pred njim

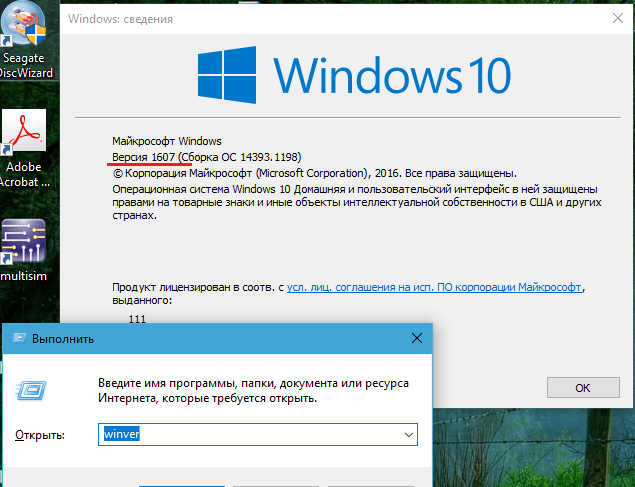

Kolikor vem, več kot 90% okuženih računalnikov Wannacry, delal pod nadzorom Windows 7. Imam "ducat", kar pomeni, da mi nič ne grozi.

Nevarnosti okužbe z Wannacry so podvržene vsem operacijskim sistemom, ki uporabljajo omrežni protokol SMB V1. To:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 V 1511

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

Prepoved omrežja danes tvegajo uporabniki sistemov, na katerih ni nameščen Kritična posodobitev varnosti MS17-010 (Na voljo za brezplačen prenos iz Technet.Microsoft.Com, na katero je prikazana povezava). Oblike za Windows XP, Windows Server 2003, Windows 8 in druge nepodprte OSS lahko prenesete Na tej strani Podpora.Microsoft.Com. Opisuje tudi metode preverjanja prisotnosti posodobitve shranjevanja.

Če v računalniku ne poznate različice OS, kliknite kombinacijo tipk Win+R in izvedite Winver.

Za krepitev zaščite in tudi, če je zdaj nemogoče posodobiti sistem, Microsoft ponuja navodila za začasno zaustavitev različice 1 SMB. So Tukaj In Tukaj. Poleg tega, vendar ne nujno, da se lahko zaprete skozi požarni zid 445 TCP vrat, ki služi SMB.

Imam najboljši protivirus na svetu ***, z njim lahko storim karkoli in ničesar se ne bojim.

Distribucija Wannacry se lahko pojavi ne le na zgoraj omenjeni način, ki se nanaša na samostojno, ampak tudi na običajne načine -prek družbenih omrežij, e -mail, okuženih in lažnih spletnih virov itd. D. In obstajajo takšni primeri. Če ročno prenesete in zaženete zlonamerni program, potem niti antivirus, niti popravki, ki pokrivajo ranljivosti, ne bodo prihranili pred okužbo.

Kako deluje virus, kaj je šifrirano

Da, naj šifrira, kar želi. Imam prijatelja programerja, vse mi bo razvozlal. V skrajnih primerih bomo našli ključno metodo.

No, šifriranje nekaj datotek in kaj? To me ne bo ustavilo, da delam v računalniku.

Na žalost ne bo razvozlalo, saj ne bo načina, da bi vdrli šifriranje RSA-2048, ki uporablja Wanna Cry, in se ne bo pojavil v dogledni prihodnosti. In ne bo šifriral nekaj datotek, ampak skoraj vse.

Ne bom podrobno opisal dela zlobe, ki ga zanima, na primer v spletnem dnevniku Microsoft Matt Suiche se lahko seznani. Zabeležil bom le najpomembnejše točke.

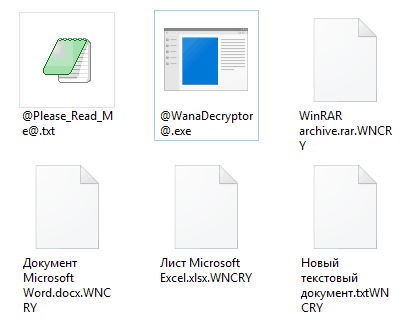

Datoteke z razširitvami so podvržene šifriranju: .doc, .Docx, .Xls, .Xlsx, .Ppt, .Pptx, .Pst, .Ost, .MSG, .Eml, .VSD, .VSDX, .Txt, .CSV, .RTF, .123, .Tečaji, .Wk1, .PDF, .Dwg, .Onetoc2, .Snt, .JPEG, .JPG, .Docb, .docm, .Pika, .DOTM, .DOTX, .Xlsm, .XLSB, .Xlw, .Xlt, .Xlm, .Xlc, .Xltx, .Xltm, .Pptm, .Lonec, .Pps, .Ppsm, .PPSX, .PPAM, .Potx, .Potm, .EDB, .HWP, .602, .Sxi, .Sti, .SLDX, .Sldm, .Sldm, .Vdi, .Vmdk, .Vmx, .GPG, .Aes, .LOK, .PAQ, .Bz2, .TBK, .Bak, .Katran, .TGZ, .Gz, .7Z, .RAR, .Zadrga, .Rezerva, .ISO, .Vcd, .BMP, .PNG, .Gif, .SUROV, .CGM, .Tif, .Tiff, .Nef, .PSD, .Ai, .SVG, .DJVU, .M4U, .M3U, .Sredi, .WMA, .Flv, .3G2, .Mkv, .3GP, .MP4, .MOV, .Avi, .Asf, .MPEG, .VOB, .MPG, .WMV, .Fla, .Swf, .Wav, .mp3, .Sh, .Razred, .kozarec, .Java, .Rb, .Asp, .Php, .Jsp, .Brd, .Sch, .dch, .Potop, .Pl, .Vb, .vbs, .PS1, .Netopir, .Cmd, .Js, .asm, .h, .Pas, .Cpp, .C, .Cs, .Suo, .Sln, .LDF, .MDF, .Klaga, .Myi, .Myd, .Frm, .ODB, .DBF, .Db, .MDB, .ACCDB, .SQL, .SQLETEDB, .Sqlite3, .ASC, .Lay6, .Ležal, .Mml, .SXM, .OTG, .ODG, .Uop, .STD, .SXD, .OTP, .ODP, .WB2, .SLK, .Razlika, .STC, .SXC, .Ots, .ODS, .3dm, .Max, .3DS, .uot, .STW, .SXW, .Ott, .ODT, .Pem, .P12, .CSR, .Crt, .Ključ, .Pfx, .Der.

Kot lahko vidite, so tukaj dokumenti, fotografije, video-audio, arhivi in pošta in datoteke, ustvarjene v različnih programih ... Zlovered poskuša doseči vsak sistem sistemskega kataloga.

Šifrirani predmeti prejmejo dvojno širitev Z wncry, Na primer "Dokument1.doc.Wncry ".

Po šifriranju virus kopira izvršljivo datoteko v vsako mapo @[email protected] - domnevno za dešifriranje po odkupnini, pa tudi besedilni dokument @[email protected] Z uporabniškim sporočilom.

Nato poskuša iztrebiti izvode v senci in točke za obnovitev sistema Windows. Če UAC deluje v sistemu, mora uporabnik potrditi to operacijo. Če zahtevo zavrnete, bo priložnost za obnovo podatkov iz kopij.

Wannacry prenaša šifrirne ključe v ukazne centre, ki se nahajajo v omrežju Tor, in jih nato odstrani iz računalnika. Za iskanje drugih ranljivih strojev pregleda lokalno omrežje in poljubno območje IP na internetu in ko najdemo, prodre.

Danes analitiki poznajo več sprememb Wannacry z različnimi mehanizmi distribucije, v bližnji prihodnosti pa je treba pričakovati novo.

Kaj storiti, če je Wannacry že okužil računalnik

Vidim, kako datoteke spreminjajo podaljške. Kaj se dogaja? Kako ga ustaviti?

Šifriranje je nesimultani postopek, čeprav ne predolgo. Če ste ga uspeli opaziti, preden se na zaslonu prikaže izsiljevanje, lahko del datotek shranite tako, da takoj izklopite napajanje računalnika. Ne zaključek sistema, ampak izvlecite vilico iz vtičnice!

Pri nalaganju oken v normalno šifriranje se bo nadaljevalo, zato je pomembno, da ga preprečite. Naslednji zagon računalnika bi se morala pojaviti v varnem načinu, v katerem virusi niso aktivni, ali iz drugega nosilca zagona.

Poleg tega je vaša naloga za vsak slučaj, da kopirate preživele datoteke na odstranljivem disku ali bliskovnem pogonu. Po tem lahko nadaljujete z uničenjem gada.

Moje datoteke so šifrirane! Virus zanje zahteva odkupnino! Kaj storiti, kako razvozlati?

Dešifriranje datotek po Wannacry je možno le, če obstaja skrivni ključ, ki ga napadalci obljubljajo, da jih bodo zagotovili takoj, ko jim žrtev prenese znesek odkupnine. Vendar se takšne obljube skoraj nikoli ne izpolnjujejo: zakaj se distributerji zlonamernosti trudijo, če so že dobili, da so želeli?

V nekaterih primerih lahko težavo rešite brez odkupnine. Do danes sta bili razviti 2 dekoderji Wannacry: Wannakey (avtor Adrien Guinet) in Wanakiwi (Avtor Benjamin Delpy). Prvo deluje samo v sistemu Windows XP, drugi pa na podlagi prvega, je v sistemu Windows XP, Vista in 7 X86, pa tudi v Severnih sistemih 2003, 2008 in 2008R2 x86.

Algoritem dela obeh dekoderjev temelji na iskanju tajnih ključev v spomin na postopek šifriranja. To pomeni, da imajo le tisti, ki niso imeli časa za ponovno zagon računalnika, možnost dešifriranja. In če ne bi bilo preveč časa po šifriranju (spomina ni prepisal z drugim postopkom).

Če ste uporabnik sistema Windows XP-7 X86, je prva stvar, ki jo morate storiti, ko se prikaže sporočilo odkupnine. Ne izvajajte nobenih drugih dejanj v računalniku, preden izvlečete ključ!

V drugem blogu Matt Suiche se lahko seznanite z opisom dela dekoder wanakiwi.

Po dešifriranju datotek začnite protivirus, da odstranite zlo, in nastavite obliž, ki zapre načine njegove distribucije.

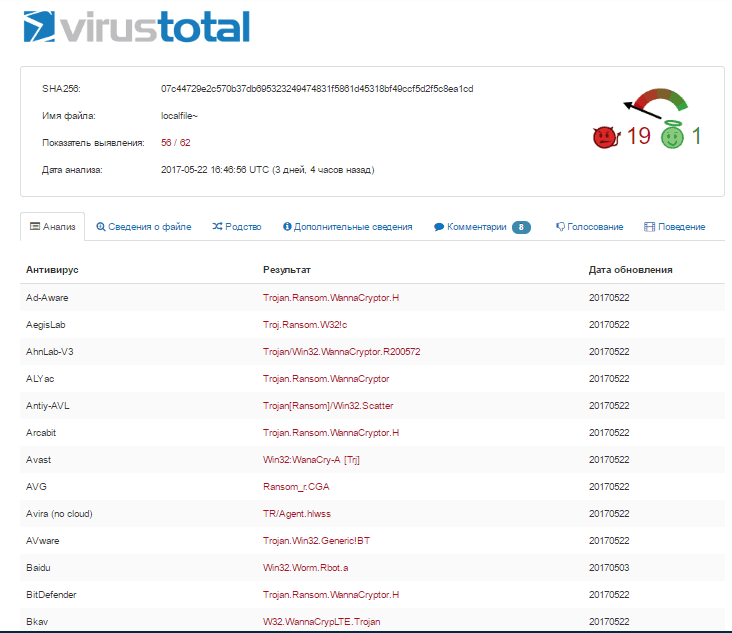

Danes Wannacry prepozna skoraj vse protivirusne programe, razen tistih, ki niso posodobljeni, tako skoraj vse.

Kako živeti to življenje še naprej

Epidemija Trojanskega remizacije s samoodločljivimi lastnostmi je svet presenetila. Za vse vrste varnostnih storitev se je izkazalo, da je 1. decembra tako nepričakovano kot začetek zime za komunalne storitve. Razlog je v tem, da je neprevidnost in morda. Posledice - nepopravljiva izguba podatkov in izgube. In za ustvarjalce zlonamernosti - spodbuda, da nadaljujejo v istem duhu.Po mnenju analitikov je Wanacry distributerjem prinesel zelo dobre dividende, kar pomeni, da se bodo napadi ponovili. In tisti, ki so bili zdaj prepeljani, ne bodo nujno nosili. Seveda, če vas vnaprej ne skrbi.

Torej, da vam ni treba nikoli jokati nad šifriranimi datotekami:

- Ne zavrnete namestitve posodobitev operacijskega sistema in aplikacij. To vas bo zaščitilo pred 99% groženj, ki se širijo po neobrezanih ranljivosti.

- Nadaljujte z nadzorom računov - UAC.

- Ustvarite varnostne kopije pomembnih datotek in jih shranite na drug fizični medij ali po možnosti na več. Optimalno je uporabljati distribuirane baze podatkov shranjevanja podatkov v korporativnih omrežjih, domači uporabniki lahko sprejmejo brezplačne storitve v oblaku, kot so Yandex Disk, Google Disk, OneDrive, Megasynk itd. D. Te aplikacije ne zaženite, ko jih ne uporabljate.

- Izberite zanesljive operacijske sisteme. Windows XP ni.

- Namestite kompleksno protivirus razreda internetne varnosti in dodatno zaščito pred izsiljevalci, na primer Kaspersky Endpoint Security. Ali analoge drugih razvijalcev.

- Povečajte opismenjevanje pri preprečevanju treme Trojans. Na primer, protivirusni prodajalec DR.Splet je pripravil tečaje usposabljanja za uporabnike in skrbnike različnih sistemov. Veliko koristno in, kar je pomembno, zanesljive informacije so vsebovane v blogih drugih razvijalcev A/V.

In kar je najpomembneje: tudi če ste poškodovani, ne prenašajte denarja napadalcem za dekodiranje. Verjetnost, da vas bodo prevarali, je 99%. Poleg tega, če nihče ne plača, bo izsiljevanje postalo nesmiselno. V nasprotnem primeru bo širjenje takšne okužbe le raslo.

- « Blokiranje VK v Ukrajini Kako obnoviti dostop in zaščititi svojo pravico do informacij

- Večja hitrost, več prostora, kako zamenjati trdi disk na prenosnem računalniku »