Vpnfilter - vzroki in metode odstranjevanja virusa

- 920

- 164

- Johnny Berge

Novi zlonamerni program, znan kot Microtic VPNFilter, ki ga je nedavno identificiral Cisco Talos Intelligence Group, je že okužil več kot 500.000 usmerjevalnikov in omrežnih naprav za shranjevanje (NAS), od katerih so številna na razpolago majhnih podjetij in pisarn. Kaj ta virus naredi še posebej nevarno - ima tako imenovano "stalno" sposobnost škode, kar pomeni, da ne bo izginil samo zato, ker bo usmerjevalnik ponovno zagnan.

Kako odstraniti virus v -vpnfilter.

Kaj je vpnfilter

Po besedah Symanteca "Podatki iz Symantec Lure in Sensors kažejo, da za razliko od drugih groženj IoT virus VPNFilter ne skenira in poskuša okužiti vse ranljive naprave po vsem svetu". To pomeni, da obstaja določena strategija in namen okužbe. Kot potencialni cilji je Symantec opredelil naprave iz Linksys, Mikrotik, Netgear, TP-Link in QNAP.

Torej, kako so bile naprave okužene? To so pomanjkljivosti v programski opremi ali strojni opremi, ki ustvarjajo nekakšno povratnika, skozi katero lahko napadalec moti delovanje naprave. Hekerji uporabljajo standardna imena in privzeta gesla za okužbo naprav ali pridobivanje dostopa z znano ranljivostjo, ki bi jo morali popraviti z rednimi posodobitvami programske opreme ali vdelane programske opreme. To je isti mehanizem, ki je privedel do množičnih motenj iz Equifaxa lani, in to je morda največji vir kibernetske varovanja!

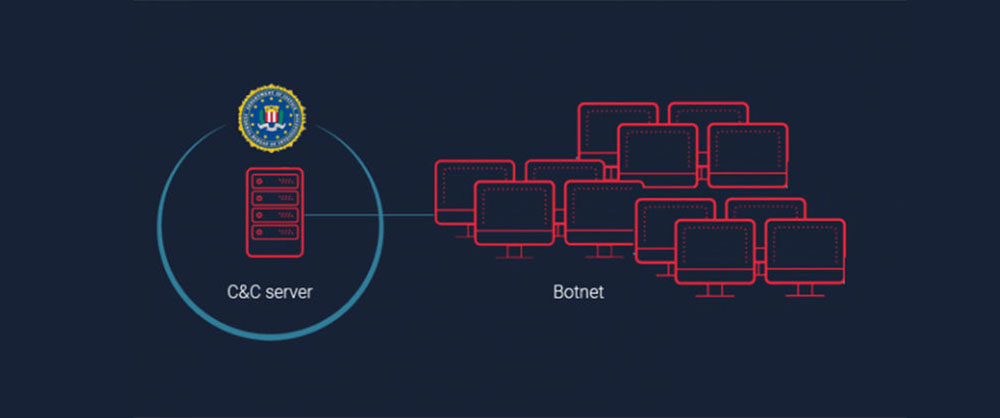

Prav tako ni jasno, kdo so ti hekerji in kakšni njihovi nameni. Obstaja predpostavka, da je načrtovan velik napad, zaradi katerega bodo okužene naprave neuporabne. Grožnja je tako obsežna, da sta pred kratkim ministrstvo za pravosodje in FBI sporočila, da je sodišče sprejelo odločitev o zaplembi naprave, osumljenih vdiranja. Odločitev sodišča bo pomagala prepoznati naprave, kršila sposobnost hekerjev, da ugrabijo osebne in druge zaupne podatke ter izvajajo subverzivne kibernetske napade Trojan Vpnfilter.

Kako deluje virus

VPNFilter uporablja zelo zapleteno dvostopenjsko metodo okužbe, katerega namen je vaš računalnik, da postane žrtev izvidniških podatkov in celo opisne operacije. Prva faza virusa vključuje ponovni zagon vašega usmerjevalnika ali koncentratorja. Ker je zlonamerni vpnfilter namenjen predvsem usmerjevalnikom, pa tudi v drugih napravah, povezanih z internetom, pa tudi zlonamerna programska oprema v Mirai uspešen kompromis centralnih strežnikov. Okužba se zgodi z uporabo izkoriščanja, kar povzroči ponovni zagon pametne naprave. Glavni cilj te faze je pridobiti delni nadzor in omogočiti uvajanje stopnje 2 po zaključku postopka ponovnega nalaganja. Faze 1. faze na naslednji način:

- Naloži fotografijo iz Photobucket.

- Raziskovalci so predstavljeni, metapodatki pa se uporabljajo za klicanje naslovov IP.

- Virus je povezan s strežnikom in naloži program škodljive, po katerem ga samodejno izvede.

Po mnenju raziskovalcev so ločeni naslovi URL -ja s prvo fazo okužbe knjižnice ponarejenih uporabnikov foto predmetov:

- Com/uporabnik/nikkireed11/knjižnica

- Com/uporabnik/kMila302/knjižnica

- Com/uporabnik/lisabraun87/knjižnica

- Com/uporabnik/eva_green1/knjižnica

- Com/uporabnik/monicabelci4/knjižnica

- Com/uporabnik/katyperry45/knjižnica

- Com/uporabnik/saragray1/knjižnica

- Com/uporabnik/Millerfred/knjižnica

- Com/uporabnik/jenifraniston1/knjižnica

- Com/uporabnik/amandaseyyfreed1/knjižnica

- Com/uporabnik/suwe8/knjižnica

- Com/uporabnik/bob7301/knjižnica

Takoj, ko se začne druga faza okužbe, dejanske zmogljivosti zlonamernega vpnfilterja postanejo obsežnejše. Vključujejo uporabo virusa v naslednjih dejanjih:

- Se poveže s strežnikom C&C.

- Izvede tor, str.. in drugi vtičniki.

- Izvaja zlonamerna dejanja, ki vključujejo zbiranje podatkov, ukaze, shranjevanje, upravljanje naprav.

- Sposobna izvajati dejavnosti samoustreznosti.

Povezani z drugo fazo okužb IP naslovov:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

Poleg teh dveh stopenj so raziskovalci kibernetske varnosti v Cisco Talosu poročali tudi o strežniku 3. faze, katerega namen še vedno ni znan.

Ranljivi usmerjevalniki

Ne more vsak usmerjevalnik trpeti zaradi vpnfilterja. Symantec podrobno opisuje, kateri usmerjevalniki so ranljivi. Do danes lahko VPNFilter okuži usmerjevalnike Linksys, Mikrotik, Netgear in TP-Link ter omrežno povezavo (NAS) QNAP. Tej vključujejo:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Usmerjevalnik Mikrotik (za usmerjevalnike z oblačnim jedrom različice 1016, 1036 in 1072)

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 PRO

- Druge naprave NAS QNAP s programsko opremo QTS

- TP-LINK R600VPN

Če imate katero od zgornjih naprav, preverite podporno stran svojega proizvajalca za posodobitve in nasvete o odstranitvi vpnfilterja. Večina proizvajalcev že ima posodobitev vdelane programske opreme, ki bi vas morala v celoti zaščititi pred VPNFilter Attack Vectors.

Kako ugotoviti, da je usmerjevalnik okužen

Nemogoče je določiti stopnjo okužbe usmerjevalnika tudi z uporabo protivirusa Kasperskega. ItshNoves vseh vodilnih svetovnih podjetij še niso rešili tega problema. Edina priporočila, ki jih še lahko ponudijo, je ponastavitev naprave na tovarniške nastavitve.

Ali se bo ponovni zagon usmerjevalnika pomagal znebiti okužbe z vpnfilter

Ponovno iskanje usmerjevalnika bo pomagalo preprečiti razvoj virusa samo prvih dveh stopenj. Še vedno bo ostala sledi zlonamerne programske opreme, ki bo postopoma okužila usmerjevalnik. Ponastavitev naprave na tovarniške nastavitve bo pomagala rešiti težavo.

Kako izbrisati vpnfilter in zaščititi usmerjevalnik ali NAS

V skladu s priporočili Symanteca je potrebno znova zagnati napravo in nato takoj uporabiti vsa dejanja, potrebna za posodobitev in utripanje. Sliši se preprosto, vendar je spet pomanjkanje nenehnega posodabljanja programske opreme in vdelane programske opreme najpogostejši vzrok za kibercus. NetGear tudi uporabnikom njihovih naprav svetuje, da odklopijo vse možnosti daljinskega upravljanja. Linksys priporoča, da ponovno zaženete svoje naprave vsaj enkrat za nekaj dni.

Preprosto čiščenje in ponastavitev usmerjevalnika ne odpravljata vedno v celoti odpravljanja težave, saj zlonamerna programska oprema lahko predstavlja zapleteno grožnjo, ki lahko globoko zadene predmete vdelane programske opreme za vaš usmerjevalnik. Zato je prvi korak preveriti, ali je vaše omrežje v nevarnosti tega zlonamernega programa. Cisco Raziskovalci to toplo priporočajo z naslednjimi koraki:

- Ustvari novo skupino gostiteljev z imenom "vpnfilter c2" in jo nahaja pod zunanjimi gostitelji prek Java UI.

- Po tem potrdite, da skupina izmenjuje podatke tako, da preveri "stike" same skupine v vaši napravi.

- Če ni aktivnega prometa, raziskovalci svetujejo skrbnikom omrežij, naj ustvarijo vrsto zaustavitvenega signala, ki z ustvarjanjem dogodka in izbiro gostitelja v uporabnikovem spletnem vmesniku obvesti takoj, ko se v skupini gostitelja zgodi promet.

Trenutno morate znova zagnati usmerjevalnik. Če želite to narediti, ga 30 sekund izklopite iz vira napajanja, nato pa ga povežite nazaj.

Naslednji korak bo ponastavitev nastavitev vašega usmerjevalnika. Informacije o tem, kako to storiti, boste našli v priročniku v polju ali na spletnem mestu proizvajalca. Ko znova naložite usmerjevalnik, morate poskrbeti, da je njegova različica vdelane programske opreme zadnja. Ponovno se obrnite na dokumentacijo, priloženo usmerjevalniku, da ugotovite, kako jo posodobiti.

Pomembno. Nikoli ne uporabljajte uporabniškega imena in privzetega gesla za administracijo. Vsi usmerjevalniki istega modela bodo uporabili to ime in geslo, ki poenostavlja spremembo nastavitev ali namestitev zlonamernosti.Nikoli ne uporabljajte interneta brez močnega požarnega zidu. V nevarnosti strežnikov FTP, NAS, strežniki PLEX. Nikoli ne puščajte oddaljenega dajanja vključenih. To je lahko priročno, če ste pogosto daleč od svojega omrežja, vendar je to potencialna ranljivost, ki jo lahko uporabi vsak heker. Vedno spremljajte najnovejše dogodke. To pomeni, da morate redno preverjati novo vdelano programsko opremo in jo znova namestiti, ko se posodobitve sprostijo.

Ali je treba spustiti nastavitve usmerjevalnika, če je moja naprava na seznamu odsotna

Baza podatkov o ogroženih usmerjevalnikih se obnavlja vsak dan, zato je treba redno izvajati raster. Kot tudi preverite posodobitve vdelane programske opreme na spletnem mestu proizvajalca in spremljajte njegov blog ali sporočila v družbenih omrežjih.

- « Strežnik se mora z avtobusom v pubg - vzroki za napake in načine, kako ga odpraviti

- Kontaktirajte blokiranje v Telegramu »