Nastavitev OpenVPN v sistemu Windows in Ubuntu kaj, zakaj in kako

- 1747

- 6

- Homer O'Connell

Zadovoljstvo

- Obseg in prednosti OpenVPN

- Območje prijave

- Prednosti

- OpenVPN nastavitev pod Windows

- Namestitev in konfiguracija dela strežnika

- Nastavitev dela stranke

- Povezava

- OpenVPN nastavitev pod Ubuntujem

- Nastavitev dela strežnika

- Nastavitev dela stranke

Internet je kot morje. S pošiljanimi podatki kot ladja med potovanjem se lahko zgodi karkoli: lahko se poškodujejo, potopijo v tok informacij ali postanejo plen "gusarjev". Navidezna zasebna omrežja (VPN, VPN) pomagajo zaščititi posebej dragocene podatke pred tatvino in izgubami - sistemi zaprtih kanalov (predori), ki so vgrajeni v drugo, večje omrežje. Ena od vrst VPN je OpenVPN.

Se želite naučiti, kako hitro in enostavno ustvariti virtualna zasebna omrežja? Pogovorimo se o prednostih protokola OpenVPN, pa tudi o nastavitvah strežnika in odjemalca dela Windows in Ubuntu v lasti It.

Obseg in prednosti OpenVPN

Območje prijave

- Ustvarjanje varnih korporativnih omrežij. Razdalja med vozlišči takšnih omrežij ni pomembna.

- Zaščita informacij v odprtih javnih omrežjih.

- Povezava z internetom več gostiteljev prek skupnega prehoda.

- Dostop do prepovedanih spletnih virov.

Prednosti

- Vse je brezplačno. Večina nas ne bo zavrnila brezplačnega wi-fi v kavarni ali v parku, vendar promet, ki ga prenaša taka povezava, ni zaščiten pred prestrezanjem. Brezplačni OpenVPN ga bo usmeril v zaprt tunel, tako da vaše prijave, gesla in druge tajne informacije zagotovo ne bodo vodile napačnih rok.

- Za zaščito vašega omrežja vam ni treba kupovati dodatne opreme.

- Ves prenosljiv promet je stisnjen, kar zagotavlja visoko hitrost komunikacije (višje kot pri uporabi IPSec).

- Prilagodljive nastavitve za vso zapletenost vam omogočajo konfiguracijo VPN.

- Uporaba več zanesljivih algoritmov šifriranja zagotavlja zelo visoko stopnjo varstva podatkov.

- Nobena rekonfiguracija ali odklop požarov (omrežni zasloni) in NAT (tehnologija za pretvorbo IP naslovov v omrežjih TCP/IP) ni potrebna.

- Protokol podpira vse glavne operacijske sisteme.

- Za namestitev in nastavitve programske opreme ne potrebujete poglobljenega znanja o omrežnih tehnologijah, in tudi pri ne -specialističniku traja nekaj minut.

OpenVPN nastavitev pod Windows

Namestitev in konfiguracija dela strežnika

Ker večina od nas uporablja Windows OS, bomo spoznali tehnologijo OpenVPN. Torej, prenesite primerno distribucijo z uradnega spletnega mesta in začnite namestitev.

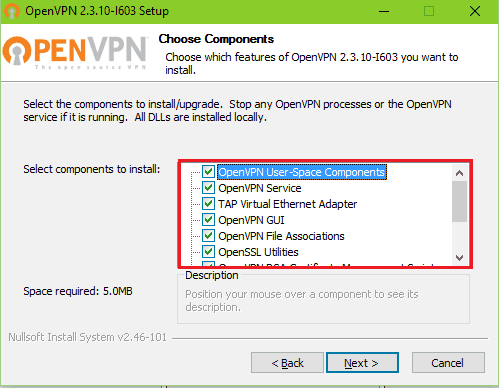

Na seznamu "Izberite komponente za namestitev"(Izberite komponente za namestitev) Označite vse.

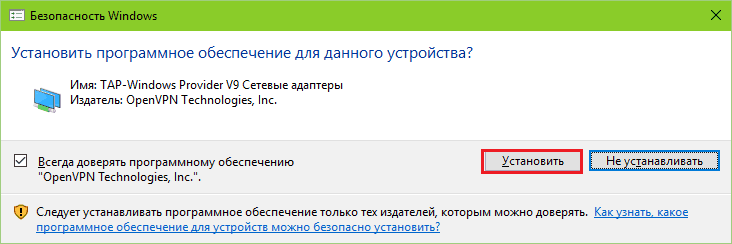

Strinjam se, da namestite gonilnik virtualnega omrežnega adapterja tapka Windows Adapter V9.

Nameščen? Zdaj bomo ustvarili ključe in potrdila VPN.

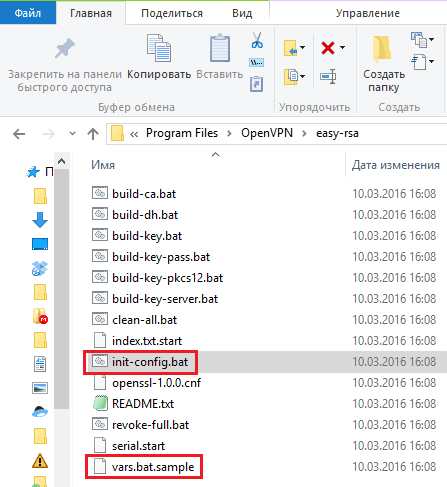

- Gremo v program ProgramFiles %/OpenVPN/Easy -rsa in zaženemo datoteko paketov Init-config.Netopir - Kopira datoteko v isto mapo Var.Netopir.vzorec kot Var.Netopir. V prihodnosti paket ekip Var.Netopir bo nastavil spremenljivke za ustvarjanje potrdil.

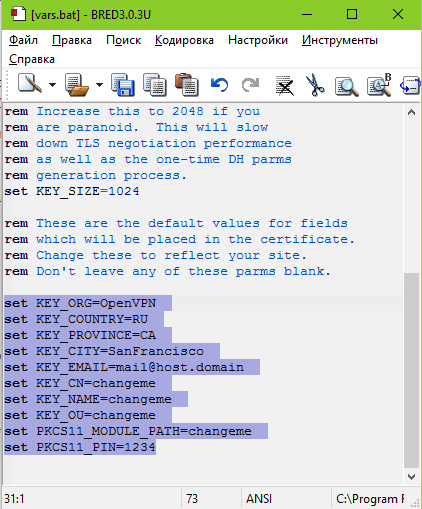

- Po ustvarjanju Var.Netopir Odprite ga s prenosnikom in ga predpišite v izbranih vrsticah (po "="). Ohranjamo spremembe.

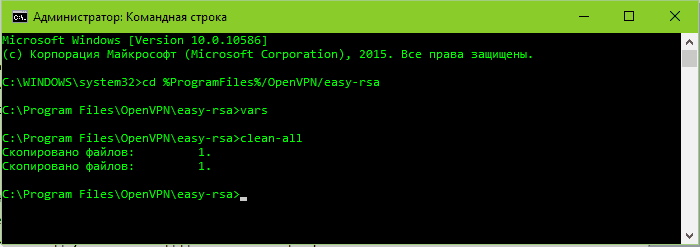

- Nato zaženemo ukazno vrstico od skrbnika in sledimo navodilom za prehod v /easy -rs (CD %Programske datoteke%/OpenVPN/Enostavno-RSA). Po tem tečemo zaporedno Var.Netopir In Čist-vse.Netopir (Naložimo spremenljivke in izbrišemo prej ustvarjene tipke).

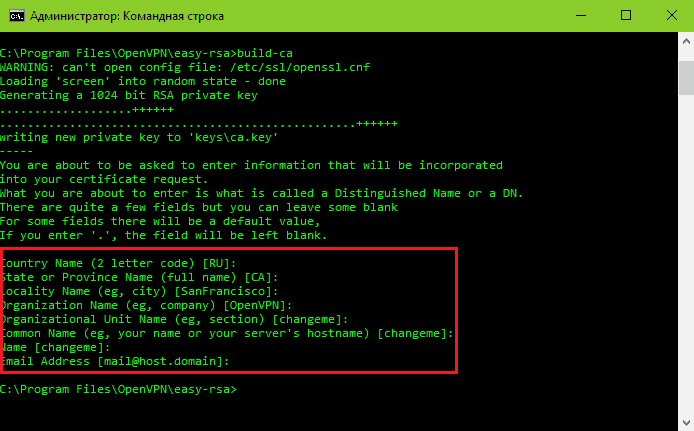

- Izvajamo paket ukazov Zgradba-CA.Netopir - To bo ustvarilo novo glavno potrdilo v katalogu programaFiles %/OpenVPN/Easy -rsa/Keys. Izpolnite podatke o imenu organizacije in tako naprej, ki se na zaslonu kroži z okvirjem, niso potrebni - samo pritisnite Enter.

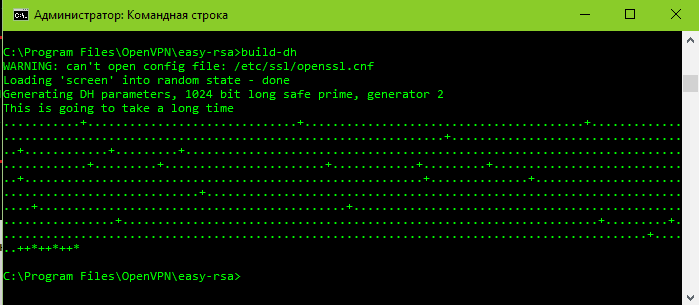

- Kosilo Zgradba-Dh.Netopir - To ustvarimo ključ različnega Helmana. V mapi /Keys se bo prikazala datoteka DH1024.Pem.

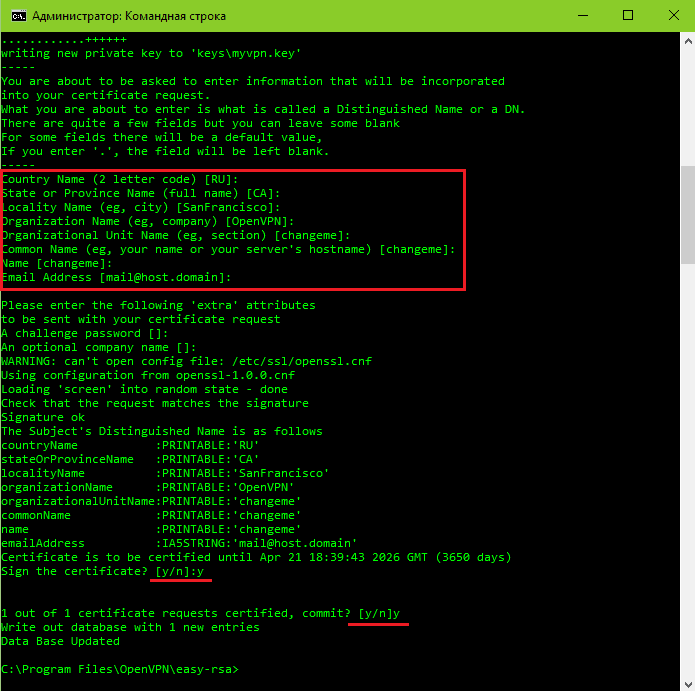

- Po drugi strani - ključ strežnika: sledite navodilom Zgradba-Ključ-Strežnik Myvpn ("Myvpn" je ime strežnika, lahko določite katero koli drugo). Blok vprašanj, ki se začnejo z "imenom države", pogrešamo in pritiskamo. Na zadnjih dveh vprašanjih - "Podpišite potrdilo?"In naslednji, odgovorimo" y ".

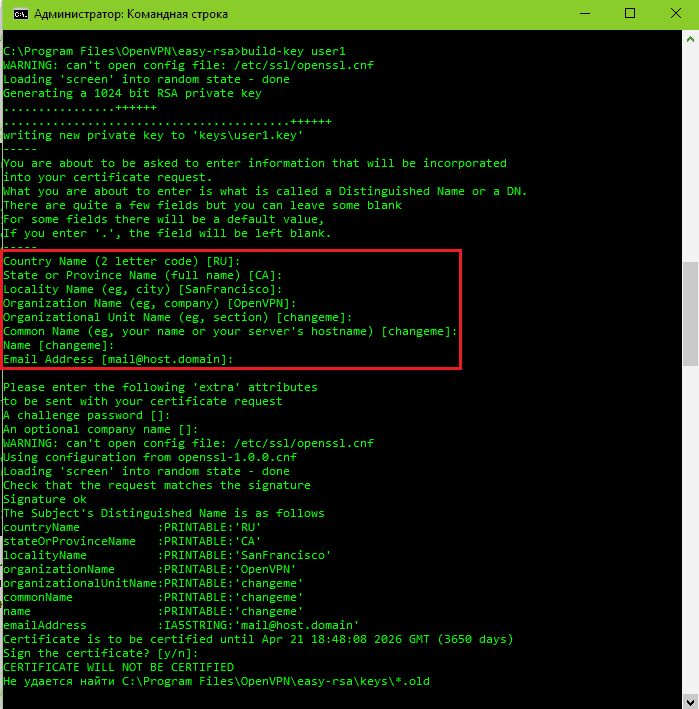

- Nato moramo dobiti ključ stranke: izvajamo Zgradba-Ključ uporabnik1 (user1 - ime odjemalca, lahko nadomestite z drugim). Če je več odjemalskih računalnikov, ponavljamo operacijo za vse, ne pozabimo spremeniti imena. Blok, ki kroži po okvirju, kot prej, gospodična.

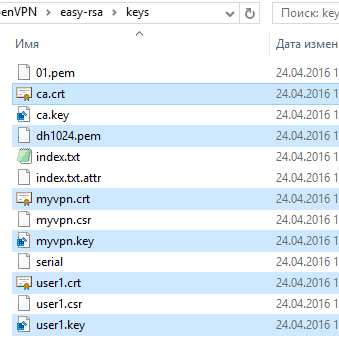

- Nato kopiramo iz mape /Enostavno-RSA/Ključe V /OpenVPN/Konfiguracija Naslednje datoteke: DH1024.Pem, CA.CRT myvpn.Crt, Myvpn.Ključ, uporabnik1.Ključ, uporabnik1.Crt. Zadnje štiri lahko pokličete na drugačen način. Zakaj, mislim, jasno je.

- Nato v isti mapi ustvarimo konfiguracijsko datoteko strežnika. Spodnje direktive kopiramo v zvezek in po potrebi spremenimo svoje parametre v naše. Dokument shranimo s razširitvijo .Ovpn in ime "Strežnik".

# Vmesnik (L3-tunnel)

Dev Tun

# VPN delovni protokol

Proto UDP

# Rabljena vrata (lahko določite poljubno brezplačno)

Pristanišče 1234

# Seznam potrdil in ključev (bodite pozorni na imena)

Ca ca.Crt

Cert myvpn.Crt

KLJUČ MYVPN.Ključ

DH DH1024.Pem

# Vrsta šifriranja podatkov

Šifra AES-256-CBC

# Označite obseg naslovov IP

Strežnik 10.10.10.0 255.255.255.0

# Nivo odpuščanja informacij

Glagol 3

# Uporabljamo kompresijo

Comp-lzo

Obstojni ključ

Obstojna tun

MSSFIX

# Nastavite največje število ponavljajočih se dogodkov

Mute 25

# Število hkratnih povezanih strank (5)

Max-Clients 5

# Life Life Client Session

KeepAlive 10 120

# Vidnost med strankami (dovoljeno)

Odjemalec do odjemalca

# Prepoznajte vsakega uporabniškega naslova 1

Topološka podomrežja

# Nastavite zamudo, preden dodate pot

RAZPRODANJA

#Indicite, če želimo dati internet. DNS naslovi napišemo tiste, ki so zapisani v nastavitvah internetne povezave.

Potisnite "Preusmeritev-Gateway def1"

Potisnite "DHCP-Option DNS x.x.x.X "

Potisnite "DHCP-Option DNS x.x.x.X "

Poleg tega preberite direktive konfiguracije strežnika Tukaj.

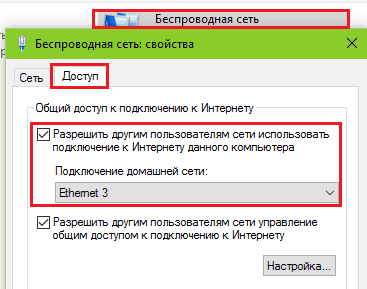

Nato za distribucijo interneta gremo v katalog omrežne povezave in odpremo lastnosti vmesnika, ki se ukvarja v globalno omrežje, pojdi na zavihek "Dostop", postavite znamko nasproti"Dovoli drugim uporabnikom, da uporabljajo to povezavo .. "In s seznama izberemo virtualni adapter TAP -Windows Adapter V9 - po mojem mnenju je to Ethernet 3.

- Ustvarite konfiguracijsko datoteko odjemalca. Kopirajte naslednje besedilo v zvezek in dokument shranite z razširitvijo .Ovpn pod imenom "odjemalec".

Stranko

Dev Tun

Proto UDP

# IP ali ime domene strežnika VPN in priključkov povezave.

Oddaljeni x.x.x.X 1234

Ca ca.Crt

CERT User1.Crt

Ključni uporabnik1.Ključ

Šifra AES-256-CBC

Comp-lzo

Obstojni ključ

Obstojna tun

Glagol 3

Druge direktive konfiguracije stranke glej Tukaj.

Nastavitev dela stranke

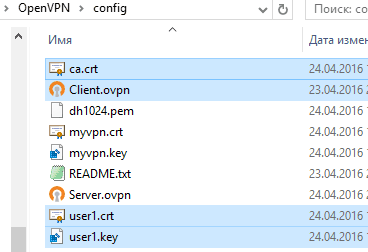

Namestite aplikacijo v odjemalski računalnik. Nato pojdite na strežnik, odprite katalog programaFiles %/OpenVPN/config in kopirajte datoteke od tam CA.CRT, odjemalec.Ovpn, uporabnik1.Crt, uporabnik1.Ključ v omrežni mapi ali na bliskovnem pogonu USB. Prenesemo jih v podobno mapo odjemalca.

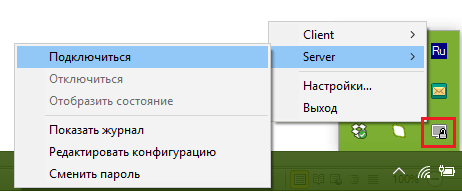

Povezava

Če želite zagnati strežnik, kliknite na oznako "OpenVPN GUI" na namizju. V TRIA se bo pojavila siva ikona. Kliknite z desnim gumbom miške, izberite ukazni meni "Strežnik"In"Povezati".

Z uspešno povezavo bo ikona spremenila barvo v zeleno. Z neuspešnim kliknite meni "Oglejte si revijo": To bo označilo napako.

Povezava stranke se izvaja na enak način, le namesto "Strežnik"Izberite v meniju"Stranko".

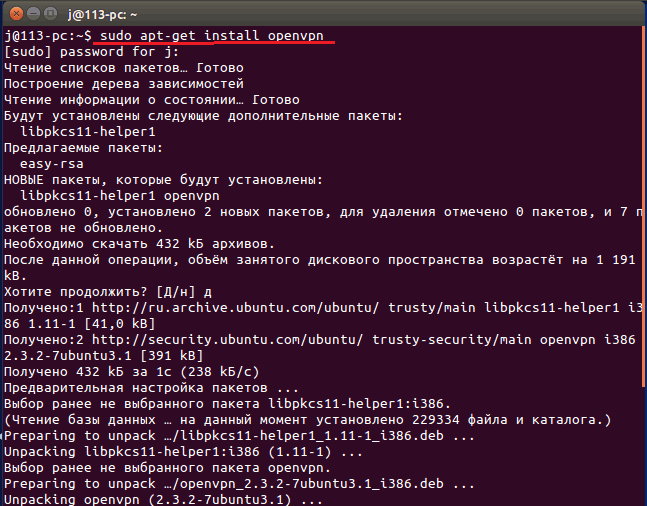

OpenVPN nastavitev pod Ubuntujem

Začnemo z dejstvom, da tako kot v sistemu Windows namestimo paket OpenVPN na strežniške in odjemalske stroje. Direktiva namestitve različice konzole prek terminala je naslednja: Sudo apt-get namestite openVpn. Po želji lahko namestite grafične različice paketov iz centra Ubuntu Applications.

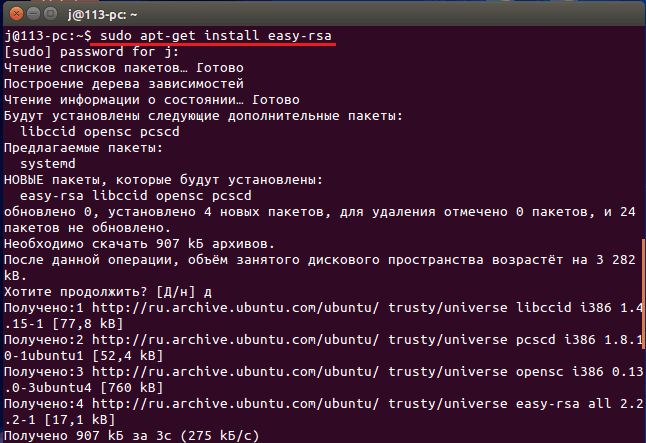

Vendar je najpomembnejša komponenta modul Easy-RSA, zasnovan za ustvarjanje potrdil in ključev, ni vključen v Linux-Display. Namestiti ga bo treba ločeno, ko je izpolnil ukaz: Sudo Apt-Dobi Namestite Enostavno-RSA.

Nastavitev dela strežnika

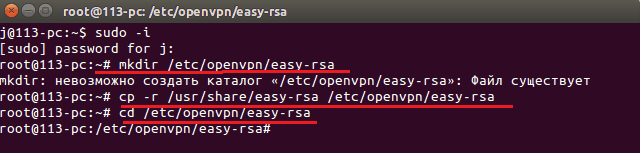

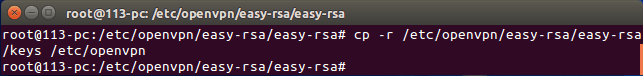

- Po namestitvi programa in dodatnega modula ustvarimo katalog "Enostaven -rs"V mapi /etc /OpenVPN: Sudo mkdir/etc/openVpn/easy -rsa. Kopirajte vsebino z namestitvenega mesta: Cp -r/usr/delni/easy -rs/etc/OpenVpn/Easy -rsa.

- Nato pojdite na nov katalog: Cd/etc/openvpn/easy -rs/ in začnite ustvarjati potrdila in ključe.

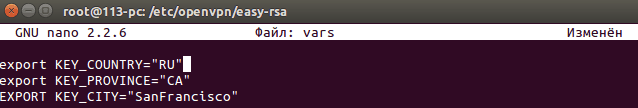

- Odprite spremenljive datoteke VARS z urejevalnikom Nano Console (Analolog VARS.Netopir v sistemu Windows) in vanj uvozite enake podatke kot v vars.Netopir, s spremenjenimi vrednostmi:

Key_country = ru

Key_provincy = ca

Key_city = Sanfrancisco

Key_org = OpenVPN

Key_email = [email protected]

Key_cn = Changeme

Key_name = Changeme

Key_ou = Changeme

PKCS11_MODULE_PATH = CHANGEME

PKCS11_PIN = 1234

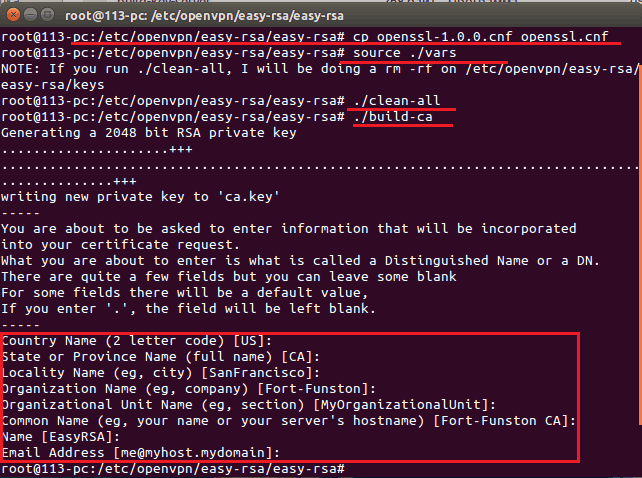

- Kopirajte kriptografski paket OpenSSL: Cp OpenSSL-1.0.0.CNF OpenSL.CNF.

- Prenesemo spremenljivke iz VARS: Vir ./Var.

- Izbrisali smo predhodno ustvarjene podatke: ./Čist-vse.

- Ustvarimo novo glavno potrdilo: ./Zgradba-CA. Blok vprašanj v okvirju, ki ga pogrešamo.

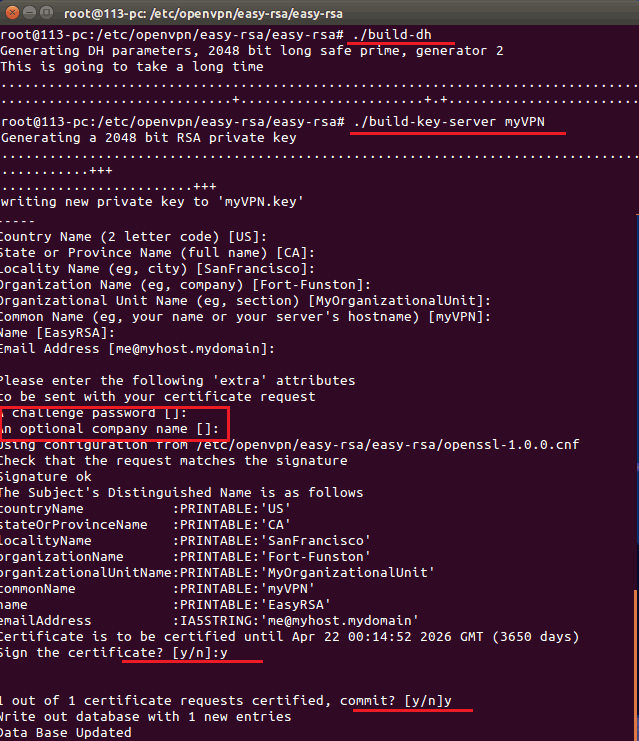

- Sledite - ključ Diffre Helmana: ./Zgradba-Dh.

- Za njo je certifikat strežnika: ./Zgradba-Ključ-Strežnik Myvpn (MyVPN, kot se spomnite, je ime, morda imate drugačno). Prenesemo namenski blok (zmanjšan je na posnetku zaslona), odgovorimo na zadnji dve vprašanji "Y".

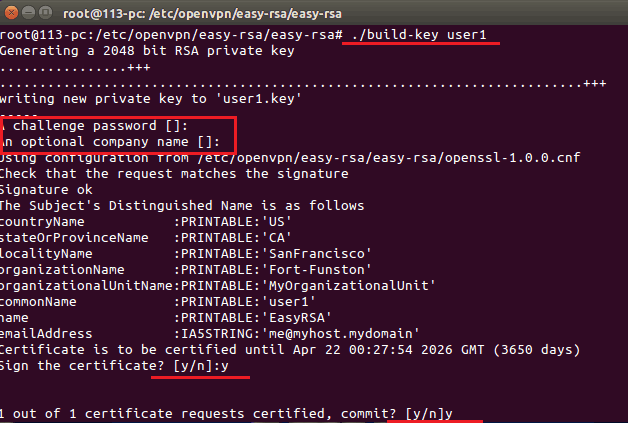

- Zadnjič ustvarimo potrdilo o odjemalcu: ./Zgradba-Ključ uporabnik1 (Namesto "User1" lahko izmislite drugo ime). Hkrati spet zamudimo blok, dodeljen na presejanju, in odgovorimo na "Y" na zadnji dve vprašanji.

Vsi ustvarjeni ključi in potrdila so ohranjeni v podcatalu /itd/OpenVPN/Enostavno-RSA/Ključe. Prestavimo jih v mapo /OpenVPN: Cp -r/etc/OpenVpn/easy -rs/tipke/etc/OpenVpn.

Na zadnji stopnji ustvarimo konfiguracijsko datoteko strežnika v mapi /etc /openvpn: Nano /itd/OpenVPN/Strežnik.Konf in ga izpolnite na enak način, kot je napolnil podoben dokument v sistemu Windows. Edina razlika je v drugih načinih:

Ca/etc/OpenVPN/KEYS/CA.Crt

Dh/etc/OpenVPN/Keys/DH2048.Pem

Cert/etc/OpenVPN/Keys/myvpn.Crt

Key/etc/OpenVPN/Keys/myvpn.Ključ

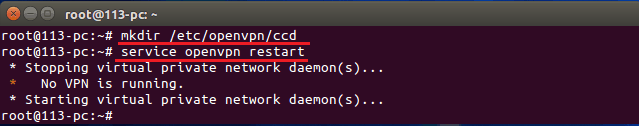

Končno ustvarimo katalog za konfiguracijo odjemalskih strojev: mkdir/etc/openVpn/ccd, In Zaženemo strežnik: Servis OpenVPN Start.

Če se strežnik ne zažene, je verjetno v konfiguraciji narejena napaka. Informacije o težavi si lahko ogledate v dokumentu/var/log/OpenVPN.Prijavite se z ukazom Rep -f/var/log/OpenVPN.dnevnik.

Nastavitev dela stranke

Po namestitvi aplikacije na odjemalski stroj prenesemo ključ in potrdila, ustvarjena na strežniku na strežniku, in ustvarimo konfiguracijo.

Ključ in potrdila - CA.Crt, uporabnik1.Crt In uporabnik1.Ključ, so v mapi/etc/OpenVPN/Keys. Kopirajte jih na USB Flash pogon in jih vstavite v istoimensko mapo v odjemalčevem računalniku.

Konfiguracijska datoteka je ustvarjena z Nano: Nano/etc/OpenVPN/odjemalec.Konf, in izpolnite model Windows. Ne pozabite predpisati pravih načinov:

Ca/etc/OpenVPN/KEYS/CA.Crt

Dh/etc/OpenVPN/Keys/DH2048.Pem

Cert/etc/OpenVPN/Keys/user1.Crt

Key/etc/OpenVPN/Keys/user1.Ključ

Vse je pripravljeno. Za povezavo s strežnikom uporabljamo isti ukaz: Servis OpenVPN Start.

***

Navodila se je izkazala za dolgo, v resnici pa uspešnost teh dejanj traja 5-10 minut. V razdelku so podrobnejši podatki o delu z OpenVPN "Dokumentacija"Uradno spletno mesto. Poskusite in uspeli vam bodo!

- « Ni bilo mogoče vzpostaviti povezave Skype, kako se znebiti napake

- Kaj je hashtags? Kako in kje jih uporabiti? »